Geschrieben von: Christian Holm

Kategorie: Sicherheit

This printed page brought to you by AlphaSierraPapa

Das Leben eines Administators ist von ständigen Herausforderungen und großer Verantwortung geprägt. Besonders wenn dieser neben der Wartung des Firmennetzwerkes (und den damit verbundenen Problemen) zusätzlich für die Wartung der Firmen-Webserver verantwortlich ist. Hinzu kommt, daß der oder die Web Server ständig up-to-date sein müssen um diverse DDoS- und Viren-Attacken stand zu halten. Im Moment ist der Nimda Virus aktuell, der den Administratoren wieder einiges an Arbeit beschert, damit diese einen eventuellen Schaden gering halten. Dieser Artikel soll u.a. die Risken und Nebenwirkungen des von Microsoft downloadbaren "IIS Lockdown Tool" besprechen.

Der Nimda ("Admin" rückwärts geschrieben) mitsamt seinen bis jetzt erschienenen Derivaten ist ein Wurm der intelligenteren Art. Er benützt mehrere Sicherheitslücken und Wege um in ein System einzudringen bzw. sich zu verbreiten. Mühseligerweise ist wieder einmal der IIS die Zielscheibe seines Angriffs. Bei IIS (Version 4 bzw. 5) basierenden Web Servern versucht er sich durch die Sicherheitslücken bzw. auch jene die durch Code Red II Virus entstandenen einzuschmuggeln. Dabei nutzt er die "Unicode Web Traversal" Sicherheitslücke, die es dem Angreifer erlaubt mit einem konstruierten URL die Web- und alle anderen Verzeichnisse auf jedem beliebigen physikalischen Laufwerk einzusehen sowie auf die enthaltenen Dateien zuzugreifen. Damit es sich auch auszahlt, können auch Dateien auf den Web Server übertragen werden, diese ausgeführt oder auch einfach vorhandene Dateien gelöscht oder verändert werden.

Eine "verbessertes" Derivat des Wurms, namens "Nimda.A@mm" sucht nach IIS Servern durch eine zufällig erstellte IP Adresse und erstellt bei einem ungepatchten IIS Server ein Konto mit Admin Rechten. Danach erstellt er frei zugängliche Netzwerk Shares und hat damit gesamten Zugriff auf alle vorhandenen Daten.

Mit Hilfe der "Directory Traversal Techniken" kann er die lokale cmd.exe (Kommando Prompt) aufrufen und Befehle ausführen. Mit Hilfe der "Unicode Web Traversal" erstellt er via TFTP eine Datei namens "admin.dll" auf dem Zielrechner. Somit wird ein TFTP Server im Verzeichnis inetpub/scripts erstellt, um den Wurm auf dem System zu verbreiten.

Damit sich der Wurm unbemerkt einnisten kann, wird die mmc.exe Datei modifiziert und bindet sich in der System.ini ein um bei jedem Start wieder aufgerufen zu werden. Weiters wird die Riched20.dll Datei verändert, die von Programmen wie MS Office verwendet wird. Wenn eine MS Office Applikation gestartet wird, wird auch der Wurm aktiv. Der Wurm kann sich auch als Service (Dienst) registrieren oder sich als Thread an den Explorer anbinden.

Damit alle, die auf den infizierten Web Server zugreifen was vom Wurm haben, verändert er alle Web Dokumente mit der Erweiterung htm, html oder asp indem er ein JavaScript einbindet, das den unbedarften User auffordert eine eml-Datei (meist readme.eml) downzuloaden. Für einen Outlook User ist dies nichts Neues, da dies eine Outlook-Email darstellt. Diese Email enthält den Wurm als Attachment.

Da der Wurm auch die MIME-Type Sicherheitslücke ausnutzt, kann ein ungepatchter Browser helfen den Wurm bereits beim simplen Zugriff auf die Web Seite zu verbreiten, da der Wurm auf einem infizierten Web Server die Contentdateien des Servers verändert.

Um infizierte Massenemails verschicken zu können, sucht er am lokalen Rechner und in der Netzwerkumgebung nach MAPI kompatiblen Emailprogrammen (z.B. Outlook oder Outlook Express). Dort iteriert er durch alle Adressen, und verschickt sich selbst, wobei er den Emailadresseneintrag im Adressbuch sowohl in das Absender- und Empfängeradressefeld einträgt um den Ursprung des Übels zu verschleiern.

Die verdächtigen Dateien heißen admin.dll, root.exe sowie Dateien die im Namen TFTP und eine Zahl beinhalten. Letztere sind meistens im Web Server Verzeichnis inetpub/scripts zu finden. Da der Wurm die Einstellungen Dateien mit bekannten Dateierweiterungen ausblenden und System Dateien verstecken unbemerkt aktiviert sind diese für das ungeübte Auge leicht zu übersehen.

Diese kurze Zusammenfassung des Schadenspotentials sollte als Warnung ausreichen. Zum Glück wurde nach relativ kurzer Zeit seitens Microsoft und der Antivirensoftwarehersteller Patches für Web Server und aktualisierte Virendefinitionen bereit gestellt. Links zu den Microsoft Security Bulletins finden Sie im Anhang des Artikels.

Nun ist es aber nicht nur wichtig eine Gefahr zu erkennen, sondern auch rasch Gegenmaßnahmen durchzuführen. Um den Administratoren die Arbeit etwas zu erleichtern hat Microsoft das IIS Lockdown Tool bereitgestellt, welches sowohl IIS 4 als auch IIS 5 Versionen absichern kann. Es hält auch was es verspricht - eine totale Abriegelung und somit Unschädlichmachung aller bekannten IIS Exploits. Damit ist aber der abgesicherte Web Server so nützlich wie wenn er gar nicht installiert wäre, weil er nur Html Seiten serven kann.

Damit man in das Geschehen etwas eingreifen kann, gibt es neben dem Express Modus der keine benutzerdefinierten Einstellungen erlaubt, auch einen Advanced Modus. Diesen wollen wir in vielen bunten Bildern nun besprechen.

Um den Web Server abzuriegeln, können im Advanced Lockdown Modus optional folgende Maßnahmen getroffen werden:

Damit sollte der Web Server gegen weitere Attacken sicher sein. Die Bedienung des Tools ist sehr einfach, da es sich um einen Wizard handelt. Dennoch sollte man auf einiges achtgeben und nicht voreilig alle Schotten dichtmachen, da dann der IIS zwar abgesichert ist, jedoch nur mehr eingeschränkt seinen Dienst tut.

Nach dem Download des IIS Lockdown Tools müssen die Dateien in ein beliebiges Verzeichnis kopiert werden. Das Tool wird mit einem Doppelklick auf die IISLockd.exe ausgeführt.

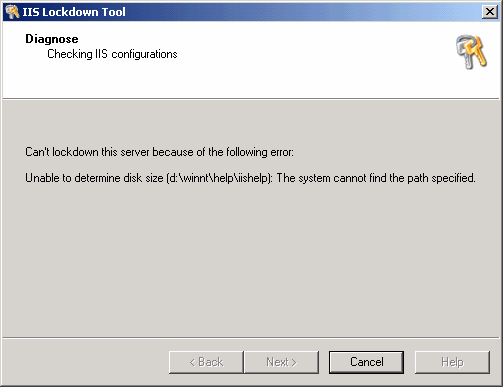

Beachte: Zur Zeit des Artikels war die Version 1.0 des IIS Lockdown Tools erhältlich. Wie eine Version 1.0 schon suggeriert sind einige Unstimmigkeiten vorhanden. Und zwar wenn auf dem Web Server das .NET Framework Beta 2 installiert sein sollte (was bei Mission Critical Servern eigentlich nicht der Fall sein sollte) gibt das Tool auf, und gibt noch dazu gleich zwei Fehlermeldungen zurück. Aus irgendwelchen Gründen kann es die Festplattengröße nicht bestimmen und einen Pfad nicht finden, der sehr wohl vorhanden ist:

Es bleibt dem .NET Fanatiker im Moment nichts anderes übrig als auf diesen guten Schutz zu verzichten.

Befassen wir uns aber nun mit dem Tool auf einem "normalen" Server. Nach einem Willkommens- und Informationsfenster des sich öffnenden Wizards bei Ausführung des Tools, erhalten wir bei einem Klick auf Next die Auswahl des jeweils gewünschten Modus - Express oder Advanced. Wie oben schon erwähnt, wählen wir den Advanced Lockdown Modus und gehen einen Schritt weiter mit Next:

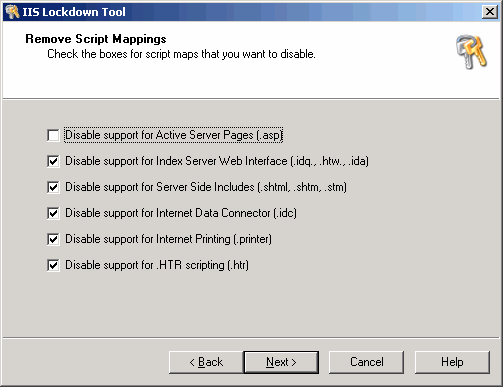

In diesem Screen können Sie nach Ihrem Ermessen die nötigen Einstellungen treffen. Beim ersten Eintrag Disable support for Active Server Pages (.asp) sollten Sie überlegen, ob es nicht doch sinnvoll wäre, diese auszuhaken. Zwar ist dies ein potentielles Risiko, da sich der Wurm in die ASP Dateien einnisten kann, aber nach einem Ersetzen der vorhandenen Dateien durch ein letztes Backup und Einspielung der downloadbaren Security Patches bleibt die Grundfunktionalität des IIS erhalten.

Ebenso ist es bei der Verwendung des Index Server Web Interfaces, serverseitigen Includes und den anderen Optionen. Für den Fall, daß Sie diese nicht benötigen, Checkbox angehakt lassen. Ein Klick auf Next und wir sehen den nächsten Screen:

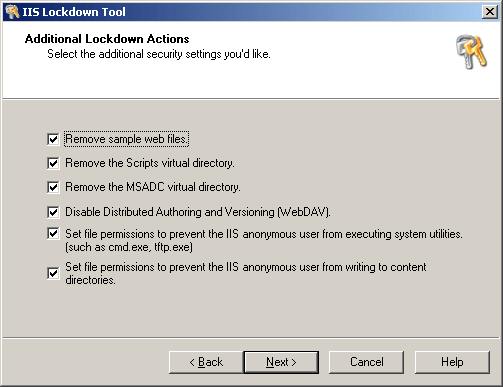

Die Beispieldateien sollten auf jeden Fall gelöscht werden, da diese auf einem Mission Critical Web Server nichts zu suchen haben. Wenn Sie die MSADC und WebDAV Unterstützungen nicht benötigen, lassen Sie die Checkboxen angehakt. Die Checkboxen für die Unterbindung des Zugriffs für anonyme User sollte auf jeden Fall gesetzt werden um größeren Schaden zu vermeiden. Nun folgt der letzte Klick auf Next. Sie erhalten nun eine Messagebox die Sie darüber informiert, daß alle nötigen Informationen übergeben wurden um den IIS abzusichern. Mit einem Klick auf Yes wird der IIS abgeriegelt. Falls Sie zurückgehen und Ihre Änderungen überdenken wollen, klicken Sie auf No.

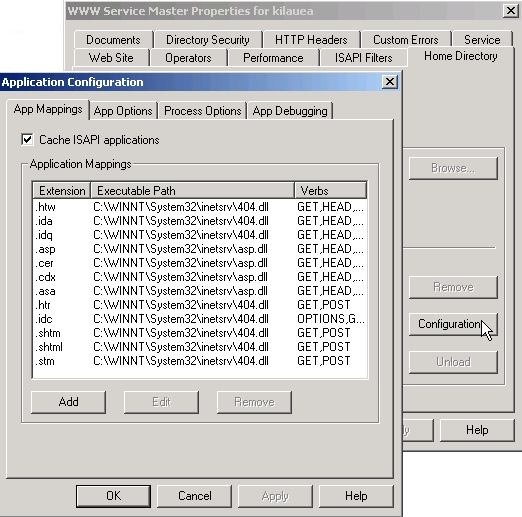

Nach dem Abriegelungsvorgang hat sich einiges bei den Application Mappings geändert. Waren die betroffen Dateiendungen vor dem Lockdown auf die entsprechenden DLL Dateien verlinkt, so werden diese nun auf die 404.DLL Datei gelinkt. Dies ersehen wir im Internet Services Manager, entweder in den Master Properties für den gesamten IIS oder in den individuellen Web Site Properties im Home Directory Tab in der Sektion Application Settings wobei wir auf den Configure Button klicken:

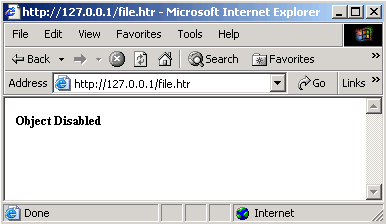

Wie Sie sehen wurden alle Dateiendungen bis auf die ASP Dateien auf die 404.DLL verlinkt. Was passiert jetzt also? Nun wenn Sie z.B. in Ihrem Intranet auf eine ASP Seite zugreifen wollen geschieht folgendes:

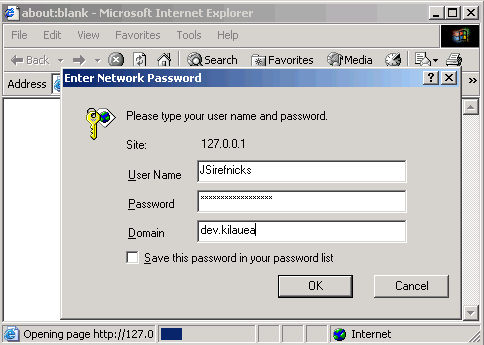

Da nun auf diesem Web Server anonyme Benutzer draußen bleiben müssen erhalten Sie obige Logonbox. Falls Sie keine gültigen Credentials haben passiert dies - draußen bleiben oder belästigen Sie Ihren Andministrator!:

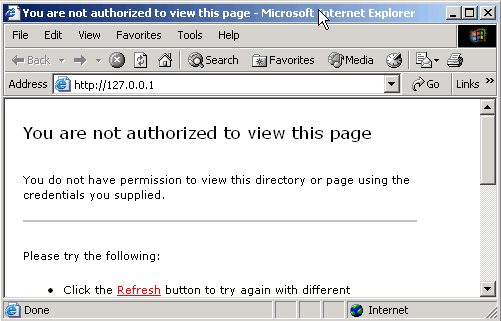

Da wir uns aber einloggen durften pobieren wir mal den Zugriff auf verbotenes und wir erhalten diesen - zugegeben etwas spartanischen aber unmißverständlichen Screen:

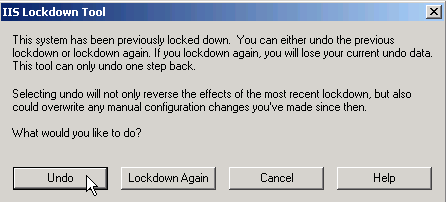

Dies sollte als erste Gegenmaßnahme genügen. Ein gutes Tool läßt sich auch wieder spurenlos entfernen bzw. die getroffenen Änderungen wiederherstellen - so auch dieses. Mit einem abermaligen Klick auf das IIS Lockdown Tool erhalten Sie folgenden Management Screen:

Sie können entweder mit einem Klick auf Undo alle Änderungen rückgängig machen und den IIS wieder entsperren oder Ihre Einstellungen korrigieren indem Sie auf Lockdown Again klicken.

Die Informationen über den Nimda Wurm und sein Schadensausmaß sollte Warnung genug für Administratoren sein, um regelmäßig die Microsoft Security Bulletins, NTBugtraq.com oder die IISFAQ.com zu besuchen. Diese Häufigkeit ist auch deshalb notwendig, da im Gegesatz zu den Indianern und anderen Web Servern jene auf Windows NT basierende leider zu den beliebtesten Zielscheiben gehören.

This printed page brought to you by AlphaSierraPapa

Der Microsoft Baseline Security Analyzer (MBSA) 1.0

http:/www.aspheute.com/artikel/20020412.htm

Schluß mit lustig Teil 2 - das URLScan Tool

http:/www.aspheute.com/artikel/20010927.htm

Schluß mit lustig Teil 3 - das Hfnetchk Tool

http:/www.aspheute.com/artikel/20010928.htm

Schritt-für-Schritt Debuggen von Sicherheitsproblemen

http:/www.aspheute.com/artikel/20011119.htm

IIS FAQ

http://www.iisfaq.com/

IIS Lockdown Tool

http://www.microsoft.com/Downloads/Release.asp?ReleaseID=32362

Microsoft Security Bulletin (MS00-078)

http://www.microsoft.com/technet/security/bulletin/ms00-078.asp

Microsoft Security Bulletin (MS01-020)

http://www.microsoft.com/technet/security/bulletin/MS01-020.asp

Microsoft Security Bulletin (MS01-044)

http://www.microsoft.com/technet/treeview/default.asp?url=/technet/security/bulletin/MS01-044.asp

Microsoft TechNet

http://www.microsoft.com/technet/

NTBugTraq

http://www.NTBugtraq.com

Symantec Nimda Removal Tool

http://securityresponse.symantec.com/avcenter/venc/data/w32.nimda.a@mm.removal.tool.html

©2000-2006 AspHeute.com

Alle Rechte vorbehalten. Der Inhalt dieser Seiten ist urheberrechtlich geschützt.

Eine Übernahme von Texten (auch nur auszugsweise) oder Graphiken bedarf unserer schriftlichen Zustimmung.