Geschrieben von: Christoph Wille

Kategorie: Sicherheit

This printed page brought to you by AlphaSierraPapa

Die Hotfixes für Windows, SQL Server und IIS werden in ihrer Anzahl nahezu täglich mehr. Auch Security Guidelines zur korrekten sicheren Konfiguration des Betriebssystems und seiner Services sind über viele Best Practices Dokumente verstreut. Und wenn man alles beisammen hat, muß man darauf achten, auch wirklich alle Maschinen entsprechend upzudaten und zu sichern.

Als Netzwerkadministrator wird das sehr schnell zu einer "Lebensaufgabe", immer am neuesten Stand der Security Patches und Guidelines zu bleiben. Auch wenn man eine Firewall hat, und sich vor Würmern wie Code Red sicher fühlt - irgendein Mitarbeiter nimmt einen infizierten Notebook mit und schon hat man sein vermeintlich geschütztes Netzwerk auch verseucht - hätte man doch die Security Patches eingespielt!

Natürlich ist es auf Dauer nicht einzusehen, ständig von Rechner zu Rechner laufen zu müssen, um nachzusehen, welche Patches und Security Guidelines tatsächlich angewendet wurden. Auch wenn man es dokumentiert haben sollte: bestimmte Dinge lassen sich nur durch Überprüfung herausfinden, und das automatisiert der Microsoft Baseline Security Analyzer (MBSA).

Folgende Checks führt der MBSA durch:

Diese Überprüfungen kann der MBSA nicht nur gegen die lokale Maschine ausführen, sondern auch gegen andere Maschinen im Netzwerk. Folgende Betriebssysteme werden zur Überprüfung via Netzwerk unterstützt:

Installiert werden kann das Tool allerdings nur auf Windows 2000 oder XP Maschinen, Windows NT 4 reicht nicht. Außerdem werden aktuelle Versionen von Internet Explorer, dem XML Parser sowie - falls man IIS Maschinen remote scannen möchte - die IIS Common Files vorausgesetzt. Beachtet man dies, ist die Installation als absolut ereignisfrei zu betrachten.

Im Vergleich zu Tools wie HFNetChk handelt es sich bei MBSA um ein "streichelweiches" GUI Tool, das niemanden vor Bedienprobleme stellen wird. Beginnen wir beim Programmstart:

Die einfachste Variante ist den lokalen Computer nach oben angeführten Problemen zu durchsuchen:

Man kann sich die Scan-Optionen aussuchen, in diesem Fall habe ich den Passwortcheck und den SQL Check nicht eingeschaltet. Speziell bei Domaincontrollern kann der Passwortcheck einige Zeit in Anspruch nehmen (Tip: lesen Sie sich die Dokumente in der Linksektion durch, speziell das Whitepaper hat Details darüber, was wie gecheckt wird).

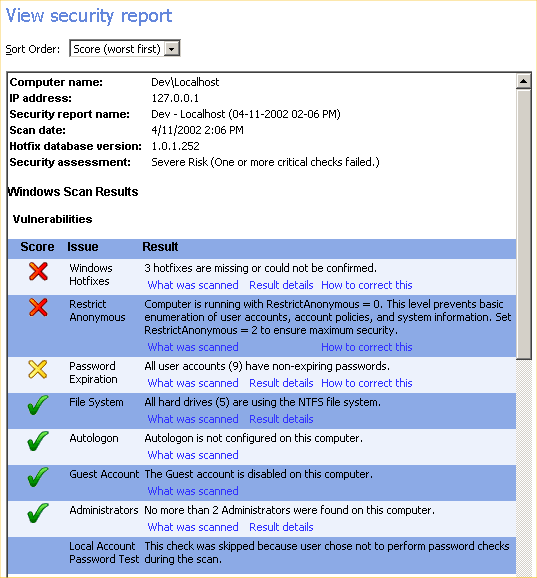

Mit Start Scan beginnt das Tool dann mit seiner Arbeit, und je nach gewählten Optionen wird es schnell fertig sein (oder etwas länger nachdenken). Auf alle Fälle erhält man dann einen Scan Report:

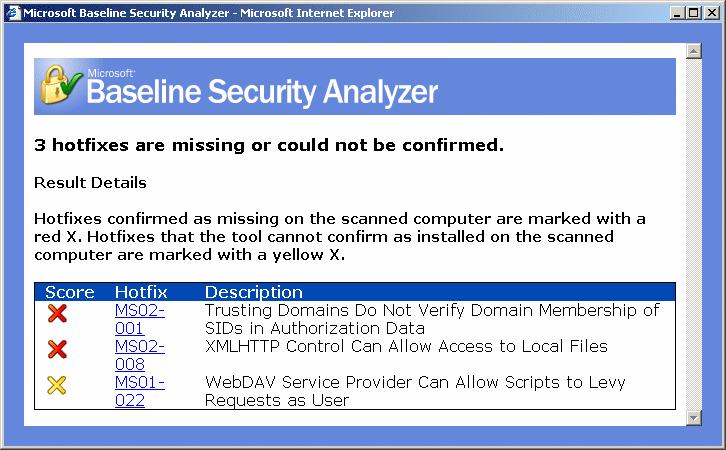

Hier sieht man zB den Report über den Windows OS Scan. Diese Maschine hält sich an sehr viele Best Practices, allerdings bemäkelt das Tool, daß unter Umständen drei Hotfixes fehlen. Klickt man auf Result details, sieht man welche Hotfixes das waren:

Der mit MS beginnende Link führt übrigens direkt zur Seite bei Microsoft, die den Hotfix beschreibt. Wer sich fragt, woher das Tool immer mit aktuellen Hotfixdaten versorgt wird: es beinhaltet eine modifizierte Version von HFNetChk und holt damit aktualisierte Hotfixinformationen vom Microsoft Server.

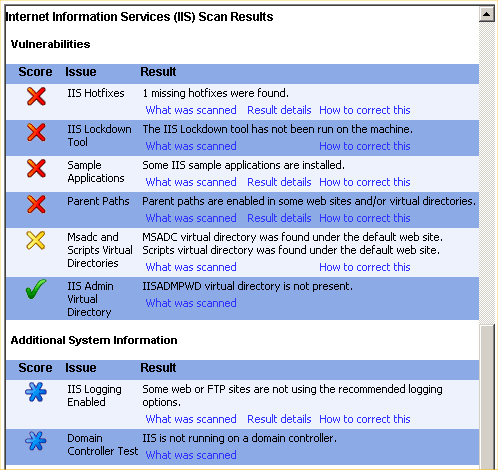

Natürlich kann man sich auch die anderen gescannten Bereiche ansehen; hier ein Ausschnitt aus dem Scan von IIS:

Hier steigt meine lokale Maschine nicht gut aus, weil es eine Entwicklerworkstation ist, die keine besondere Absicherung erhalten hat. Bei einem Live Server am Internet müßten bei diesem Scanergebnis alle Alarmglocken läuten. Um die Probleme abzustellen, kann man den Link How to correct this anklicken. Man wird richtig an der Hand genommen, um seinen Rechner sicherer zu machen. Praktisch.

Die Verwendung zum Scannen mit Remote Rechnern ist genauso einfach zu handhaben wie der lokale Scan. Eines sollte man aber dennoch beachten: man muß lokale Administratorenrechte auf den zu scannenden Maschinen besitzen (auf der lokalen zwar auch, aber diese Rechte hat man salopp formuliert "schneller" als auf anderen Maschinen im Netzwerk).

Der Microsoft Baseline Security Analyzer (MBSA) ist ein Tool, mit dem auch "Gelegenheitsadministratoren" ihre Rechner einfach absichern können, denn man bekommt gute Vorschläge und auch Anleitungen, bestimmte Sicherheitsprobleme zu beheben. Sicherheit muß einfach erreichbar sein - und MBSA ist ein guter Schritt in diese Richtung.

This printed page brought to you by AlphaSierraPapa

IIS, was machst du gerade?

http:/www.aspheute.com/artikel/20011204.htm

Komponentenverwendung einschränken

http:/www.aspheute.com/artikel/20020129.htm

Schluß mit lustig - das IIS Lockdown Tool

http:/www.aspheute.com/artikel/20010926.htm

Schluß mit lustig Teil 2 - das URLScan Tool

http:/www.aspheute.com/artikel/20010927.htm

Schluß mit lustig Teil 3 - das Hfnetchk Tool

http:/www.aspheute.com/artikel/20010928.htm

SQL Injection

http:/www.aspheute.com/artikel/20011030.htm

Verzeichnissicherheit mit NTFS und IIS Authentifizierung

http:/www.aspheute.com/artikel/20001109.htm

Baseline Security Analyzer White Paper

http://www.microsoft.com/technet/security/tools/Tools/MBSAWP.asp

Microsoft Baseline Security Analyzer

http://www.microsoft.com/technet/security/tools/Tools/MBSAhome.asp

Microsoft Baseline Security Analyzer (MBSA) Version 1.0 Is Available (Q320454)

http://support.microsoft.com/default.aspx?scid=kb;en-us;q320454

©2000-2006 AspHeute.com

Alle Rechte vorbehalten. Der Inhalt dieser Seiten ist urheberrechtlich geschützt.

Eine Übernahme von Texten (auch nur auszugsweise) oder Graphiken bedarf unserer schriftlichen Zustimmung.